حماية شبكات الطاقة الخاصة بك وفقًا لقانون صناعة الطاقة الألماني

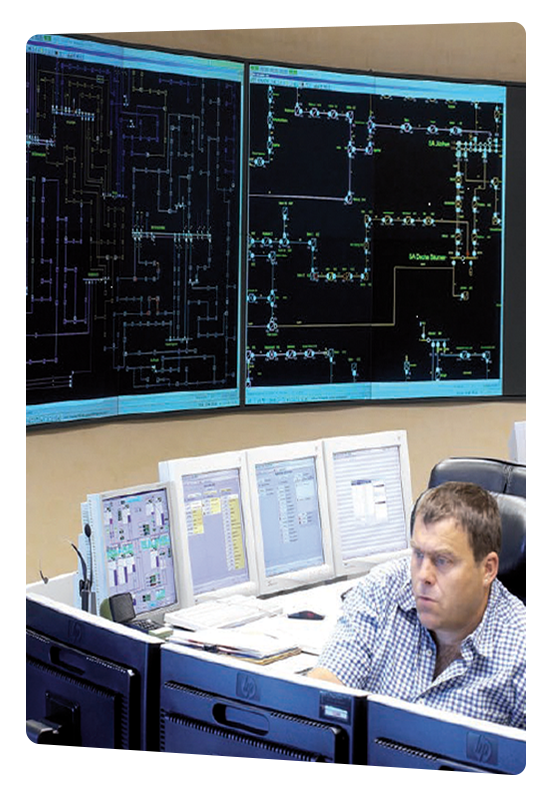

تنتمي مراكز التحكم في الشبكة إلى فئة “البنى التحتية الحرجة للسلامة”. من أجل القضاء على مخاطر انقطاع الخدمة، وتجنب التلاعب بقدرة تشغيل النظام أو حتى التدخلات في العمليات من جانب أشخاص غير مصرح لهم، يتعين عليك إجراء تحسينات مستمرة ومستهدفة لأمن تكنولوجيا المعلومات في مركز التحكم الخاص بك. باعتبارها شركة متخصصة في أنظمة التحكم عن بعد والتحكم والأتمتة بالإضافة إلى كونها موردًا للمصانع الجاهزة للتشغيل، تسعد شركة فيفافيس إيه جي أن تقدم لك الدعم على أساس سنوات عديدة من الخبرة في الاستشارات وتنفيذ التدابير لتعزيز أمن تكنولوجيا المعلومات الخاصة بك. وفيما يتعلق بأمن تكنولوجيا المعلومات، فنحن نقدم لك الدعم في تقديم كتالوج الأمان ونقدم لك حلولاً جاهزة لتلبية التدابير المطلوبة فيه وفقًا للمعايير القياسية الألمانية – المعيار الدولي لإدارة امن المعلومات 27002 و27019 (DIN ISO/IEC 27002 and 27019)

استفسر الآنالوظائف والميزات

يبدو مثيرا للاهتمام؟

التحدث معنا!

هل ترغب في معرفة المزيد والتواصل مع جهة اتصال المبيعات الخاصة بك مباشرة؟ https://www.vivavis.com/ar/contact/

ابحث عن جهة الاتصال المناسبة في منطقتك