حماية شبكات الطاقة الخاصة بك وفقًا لقانون صناعة الطاقة الألماني

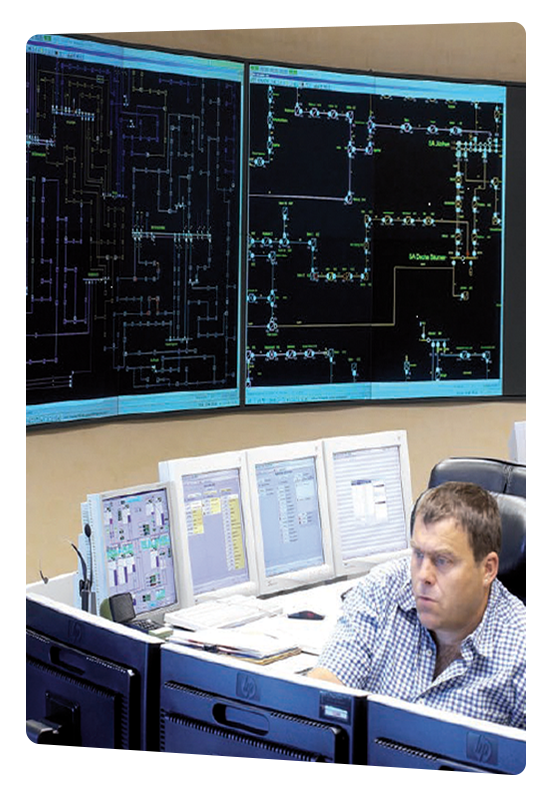

تنتمي مراكز التحكم في الشبكة إلى فئة “البنى التحتية الحرجة للسلامة”. من أجل القضاء على مخاطر انقطاع الخدمة، وتجنب التلاعب بقدرة تشغيل النظام أو حتى التدخلات في العمليات من جانب أشخاص غير مصرح لهم، يتعين عليك إجراء تحسينات مستمرة ومستهدفة لأمن تكنولوجيا المعلومات في مركز التحكم الخاص بك. باعتبارها شركة متخصصة في أنظمة التحكم عن بعد والتحكم والأتمتة بالإضافة إلى كونها موردًا للمصانع الجاهزة للتشغيل، تسعد شركة فيفافيس إيه جي أن تقدم لك الدعم على أساس سنوات عديدة من الخبرة في الاستشارات وتنفيذ التدابير لتعزيز أمن تكنولوجيا المعلومات الخاصة بك. وفيما يتعلق بأمن تكنولوجيا المعلومات، فنحن نقدم لك الدعم في تقديم كتالوج الأمان ونقدم لك حلولاً جاهزة لتلبية التدابير المطلوبة فيه وفقًا للمعايير القياسية الألمانية – المعيار الدولي لإدارة امن المعلومات 27002 و27019 (DIN ISO/IEC 27002 and 27019)

استفسر الآنالوظائف والميزات

تصلب النظام

التصلب الأساسي لجميع الخوادم وأجهزة الكمبيوتر المكتبية (الإصدارات بما في ذلك وما بعده ويندوز 2008 سيرفر آر 2/ سولاريس 10 وويندوز 7 على التوالي) التصلب أساسي لجميع مكونات الشبكة (إلغاء تنشيط المنافذ غير المستخدمة، وأمان المنافذ) إعداد خادم احتياطي لوحدة التحكم النطاق/خادم الدليل النشط ((AD= الدليل النشط) إدارة التحديثات لأنظمة التشغيل ومكونات الشبكة والتطبيقات ومنتجات الجهات الخارجيةالفحوصات الأمنية

مراجعة بنية الشبكة وتجزئة الشبكة، وإعداد خطة بنية الشبكة، على سبيل المثال إعداد مناطق حماية مختلفة، وتحديد القواعد وطرق الاتصال، وجدار الحماية ومعمارية الشبكة وما إلى ذلك.اختبارات الاختراق

اختبار الاختراق: توثيق أمان الشبكة وفقًا لأحدث التقنيات؛ أداة اختبار مدرجة في قائمة المعايير البريطانية؛ مجموعة واسعة من سيناريوهات الهجوم بالإضافة إلى أكثر من 80.000 اختبار وما إلى ذلك.النسخ الاحتياطي والاسترداد

تطوير مفاهيم أمن البيانات، مثل الإجراء رقم: 3-2-1، وإعداد المستندات الفنية، وإعداد وصف النظام/إجراء النسخ الاحتياطي. تنفيذ استراتيجية النسخ الاحتياطي الموثوقة خطط التعافي من الكوارث: تحديد السيناريوهات المختلفة (فصور الأجهزة، هجوم الفيروسات وما إلى ذلك)، وتطوير وتوثيق عملية التعافي، مع الأخذ في الاعتبار الجوانب الزمنية والمالية. تثبيت ماسح للفيروسات مع التوقيعات الحالية ووضع المفهوم وتنفيذه للخوادم والأجهزة الطرفية في شبكة مشاركة اتصال الإنترنت؛ عملية التحديث والإبلاغالتسجيل والمراقبة

إدارة السجلات: مفهوم التسجيل والتدقيق تثبيت خوادم التسجيل المركزية التي تعمل على توحيد ملفات السجل لجميع الأنظمة بشكل مركزي. استخدام أنظمة المراقبة لمراقبة اتصالات الشبكةالكشف عن الهجمات

يحدد قانون أمن تكنولوجيا المعلومات 2.0 (ITSiG 2.0) التدابير الضرورية لتحسين الأمن السيبراني بكفاءة وفعالية. وبموجب هذا القانون، يتعين على مشغلي البنى التحتية الحيوية تثبيت نظام للكشف عن الهجمات الإلكترونية بحلول الأول من مايو 2023. يتوافق نظام أرما مع متطلبات قانون أمن تكنولوجيا المعلومات لأصحاب البنى التحتية الحيوية؛ ويمكن دمجه في الأنظمة للكشف عن الهجمات على أنظمة تكنولوجيا المعلومات. منذ البداية، تلبي أرما توصيات المعهد البريطاني للمعايير-الأمن السيبراني 134 (توصية الأمن السيبراني الصادرة عن المكتب الفيدرالي للأمن/المعهد البريطاني للمعايير) لمراقبة واكتشاف العيوب في شبكات الإنتاج، بالإضافة إلى إرشادات المعهد البريطاني للمعايير لتقديم أنظمة الكشف عن التسلل.يبدو مثيرا للاهتمام؟

التحدث معنا!

هل ترغب في معرفة المزيد والتواصل مع جهة اتصال المبيعات الخاصة بك مباشرة؟ https://www.vivavis.com/ar/contact/

ابحث عن جهة الاتصال المناسبة في منطقتك