Schützen Sie Ihre Netze gemäß EnWG

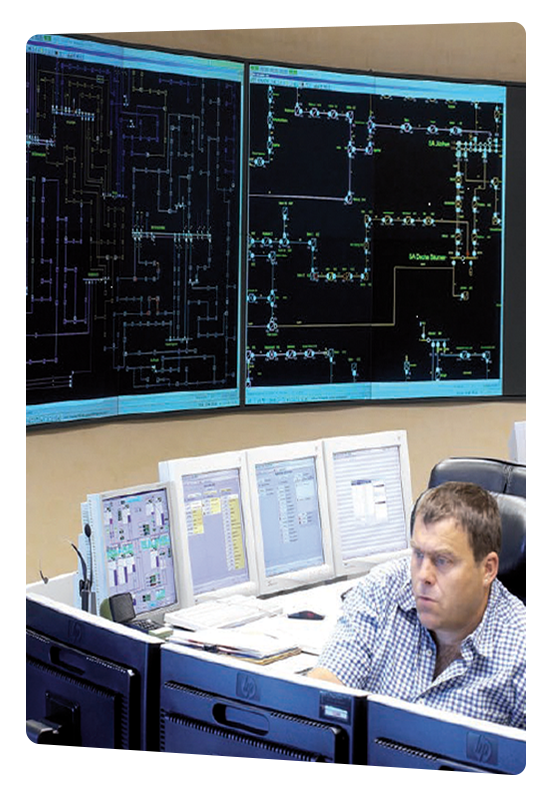

Netzleitstellen sind in die Kategorie sicherheitskritischer Infrastrukturen einzuordnen. Um Gefahren wie Ausfälle, Manipulation der Funktionsfähigkeit oder gar gezielte Prozessbeeinflussungen durch Unbefugte zu verhindern, müssen Sie fortlaufend und gezielt handeln, um die IT-Security Ihrer Netzleitstelle zu verbessern.

Die VIVAVIS AG unterstützt Sie als Spezialist für Fernwirk-, Leit- und Automatisierungssysteme sowie als Lieferant von schlüsselfertigen Anlagen gerne auf Basis ihres jahrelangen Know-hows bei der Beratung und Umsetzung von Maßnahmen zur Anhebung Ihrer IT-Sicherheit. Bezüglich der IT-Sicherheit fördern wir Sie bei der Einführung des Sicherheitskataloges und bieten Ihnen fertige Lösungen an, um die darin geforderten Maßnahmen gemäß DIN ISO/IEC 27002 und 27019 zu erfüllen.

Jetzt anfragenFunktionen und Leistungsmerkmale

Gehärtete Systeme

- Grundhärtung aller Server und Arbeitsplatzrechner (ab Windows 2008 Server R2/Solaris 10 bzw. Windows 7)- Grundhärtung aller Netzwerkkomponenten (Deaktivierung ungenutzter Ports, Port-Security)

- Einrichtung redundanter Server für Domänencontroller AD-Server (Active Directory)

- Patchmanagement für Betriebssysteme, Netzwerkkomponenten, Applikationen und 3rd-Party-Produkte

Sicherheitschecks

Überprüfung der Netzwerkstruktur und Netzwerksegmentierung, Erstellung eines Netzstrukturplans z. B. Erarbeitung der unterschiedlichen Schutzzonen, Definition von Regeln und Kommunikationswegen, redundante Firewall- und Netzwerk-Architekturen.Penetrationstest

Dokumentiert Netzwerksicherheit nach Stand der Technik, BSI-gelistetes Testtool, unterschiedlichste Angriffsszenarien mit über 80.000 Tests etc.Backup und Recovery

- Erarbeitung von Datensicherungskonzepten wie 3-2-1-Verfahren, Erstellung einer technischen Dokumentation, Erstellung der Systembeschreibung/Sicherungsprozedur- Implementierung einer zuverlässigen Backup-Strategie

- Disaster-Recovery-Pläne: Definieren von Szenarien (Hardwareausfall, Virenbefall etc.), Erarbeitung und Dokumentation des Wiederherstellungsprozesses, Berücksichtigung der zeitlichen und finanziellen Aspekte etc.

- Einrichtung eines Virenscanners mit aktuellen Signaturen, Konzepterstellung und -umsetzung für Server und Endgeräte im ICS-Netz, Update- und Meldeprozess

Logging und Monitoring

- Protokollierungs- und Auditierungskonzept- Einsatz von zentralen LOG-Servern, die die Log-Dateien aller Systeme zentral zusammenführen

- Einsatz von Monitoring-Systemen zur Überwachung der Netzwerkkommunikation

Angriffserkennung

Mit dem IT-Sicherheitsgesetz 2.0 (IT-SiG 2.0) hat sich konkretisiert, welche Maßnahmen zur effizienten und maßgeblichen Stärkung der Cybersicherheit wesentlich sind. Betreiber kritischer Infrastrukturen sind demnach verpflichtet, zum 1. Mai 2023 ein System zur Angriffserkennung einzusetzen. Das IRMA®-System entspricht den IT-SiG Anforderungen für KRITIS-Betreiber und ermöglicht die organisatorische Einbindung zur Erkennung von Angriffen auf informationstechnische Systeme. IRMA® erfüllt bereits von Anfang an die Empfehlungen des BSICS134 für Monitoring und Anomalieerkennung in Produktionsnetzwerken sowie dem BSI-Leitfaden zur Einführung von Intrusion-Detection-Systemen.Klingt interessant?

Sprechen Sie uns an!

Sie möchten mehr erfahren und direkt mit Ihrem Ansprechpartner im Vertrieb Kontakt aufnehmen? Hier finden Sie Ihren persönlichen Berater.