Chraňte své sítě v souladu se směrnicí

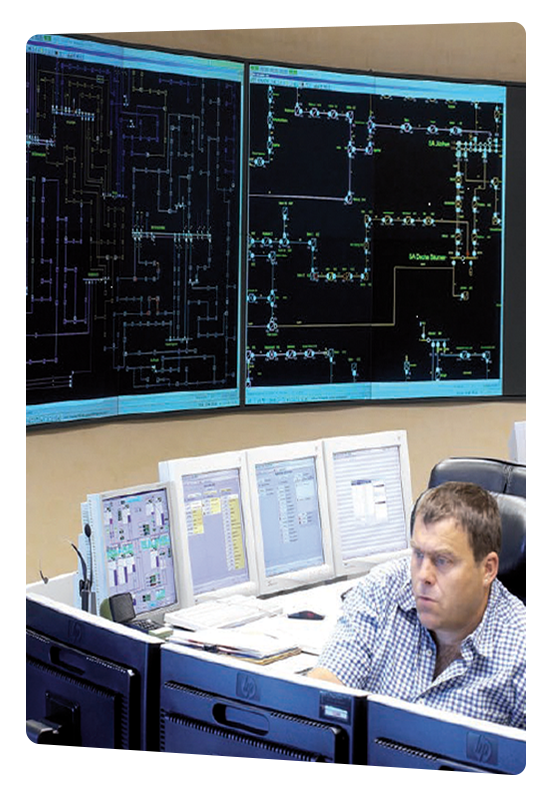

Řídicí centra sítě jsou zařazena do kategorie bezpečnostně kritických infrastruktur. Abyste předešli nebezpečím, jako jsou výpadky, manipulace s funkcemi nebo dokonce cílená manipulace s procesy ze strany neoprávněných osob, musíte průběžně a cíleně zlepšovat zabezpečení IT vašeho síťového řídicího centra.

Jako specialista na systémy dálkového ovládání, řízení a automatizace a dodavatel systémů na klíč vám společnost VIVAVIS AG ráda pomůže svými dlouholetými zkušenostmi v oblasti poradenství a zavádění opatření ke zvýšení bezpečnosti IT. V oblasti bezpečnosti IT vás podpoříme při zavádění bezpečnostního katalogu a nabídneme vám hotová řešení pro splnění požadovaných opatření v souladu s normami DIN ISO/IEC 27002 a 27019.

POŽÁDEJTE NYNÍFUNKCE A VLASTNOSTI

Odolné systémy

- Základní zabezpečení všech serverů a pracovních stanic (od Windows 2008 Server R2/Solaris 10 nebo Windows 7).- Základní zabezpečení všech síťových komponent (deaktivace nepoužívaných portů, zabezpečení portů).

- Nastavení redundantních serverů pro řadiče domény Server AD (Active Directory)

- Správa patchů pro operační systémy, síťové komponenty, aplikace a produkty třetích stran.

Bezpečnostní kontroly

Revize struktury a segmentace sítě, vytvoření plánu struktury sítě, např. vytvoření různých ochranných zón, definice pravidel a komunikačních cest, redundantní firewall a síťové architektury.Test vniknutí do systému

Dokumenty nejmodernějšího zabezpečení sítě, testovací nástroj na seznamu BSI, široká škála útočných scénářů s více než 80 000 testy atd.Backup a Recovery

- Vývoj koncepcí zálohování dat, jako jsou postupy 3-2-1, tvorba technické dokumentace, tvorba popisu systému/procedury zálohování.- Zavedení spolehlivé zálohovací strategie

- Plány obnovy po havárii: Definice scénářů (selhání hardwaru, napadení virem atd.), vývoj a dokumentace procesu obnovy, zohlednění časových a finančních aspektů atd.

- Nastavení virového skeneru s aktuálními signaturami, vytvoření a implementace koncepce pro servery a koncová zařízení v síti ICS, proces aktualizace a hlášení.

Logging a Monitoring

- Koncepce protokolování a auditu- Používání centrálních serverů LOG, které soustřeďují soubory protokolů všech systémů.

- Použití monitorovacích systémů pro sledování síťové komunikace

Detekce útoků

Zákon o bezpečnosti IT 2.0 (IT-SiG 2.0) konkretizoval, která opatření jsou nezbytná pro účinné a významné posílení kybernetické bezpečnosti. Provozovatelé kritických infrastruktur jsou proto povinni zavést systém detekce útoků od 1. května 2023. Systém IRMA® splňuje požadavky IT-SiG pro provozovatele KRITIS a umožňuje organizační integraci pro detekci útoků na systémy informačních technologií. IRMA® splňuje doporučení BSICS134 pro monitorování a detekci anomálií ve výrobních sítích a pokyny BSI pro zavádění systémů detekce narušení od samého počátku.Zní to zajímavě?

Pak se s námi spojte!

Chcete se dozvědět více a kontaktovat přímo svého obchodního zástupce? Zde můžete najít svého osobního poradce.